Mann kann einen Buzz direkt per Email versenden, dabei ist nur wichtig, dass man seinen Buzz über den Email-Account versendet, mit dem man bei Google Buzz angemeldet ist. Den Buzz sendet ihr einfach an die Adresse buzz@gmail.com und schon landet er dort, wo er hinsoll.

Für Freunde der Privatsphäre: Ihr könnt nach dem ersten Email-Buzz sogleich einstellen, ob diese Nachrichten öffentlich oder privat sein sollen. Dafür geht Ihr in die Einstellungen „Connected Sites“ (sorry habe meine Einstellungen auf Englisch) und wählt wie bei Twitter und Co. Eure Voreinstellungen aus.

Mittwoch, 1. Dezember 2010

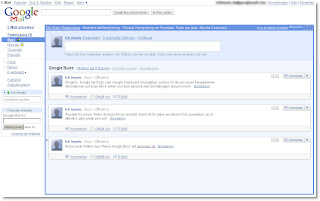

Gmail als Schaltzentrale für Buzz, Facebook und Twitter

Google Buzz war das Top-Thema der Netzwelt gewesen und wird es weiterhin bleiben. Dabei spielen sowohl die Konkurrenzsituation mit Facebook und Twitter als auch die Problematik der Privatsphäre eine Rolle, der Google sich mittlerweile angenommen hat.

Wer allerdings alle Portale nutzen möchte, aber nicht immer von Website zu Website surfen will, kann sich Googles Gadgets zunutze machen. Denn mithilfe zweier XML-Scripte lassen sich Twitter sowie Facebook in Euren Gmail-Account integrieren. Damit lassen sich ganz einfach Buzz, Gmail, Facebook und Twitter über ein Fenster koordinieren. Zu verdanken haben wir diese Scripte einem Buzz von Ari Milner.

Zur Integration sind nur ein paar Schritte zu befolgen:

- Gehe zu Google Mail Labs (in Google Mail seht ihr rechts oben ein grünes Icon)

- Hier aktiviert Ihr :“Gadget per URL hinzufügen“ (ziemlich weit unten) und drückt auf „Änderungen speichern“

- Nun geht zum Reiter „Gadgets“, um die folgenden URLs hinzuzufügen:

- Für das Twitter Gadget fügt die URL https://twittergadget.appspot.com/gadget-gmail.xml in das Feld ein. Dieses Gadget verwaltet sogar mehrere Twitter-Konten in iGoogle und Gmail.

- Für die Facebook-Integration: http://hosting.gmodules.com/ig/gadgets/file/104971404861070329537/facebook.xml

Das Facebook Gadget findet ihr nach der Integration in Gmail, links in der Seitenleiste. Zur Nutzung von Facebook in Gmail klickt ihr kurzerhand auf „Expand“ und schon ist das komplette Fenster von Facebook ausgfüllt.

Freitag, 19. November 2010

Das OSI Model mal anders

Jeder IT-ler ist irgendwann mal über das OSI Schichten Model gestolpert,

so wie ich auch. Leider hatte ich aber so meine Schwierigkeiten damit es a) zu verstehen und b) es zu lernen.

(-: Jetzt habe ich endlich die Lösung gefunden (-:

Der Satz:

Alle Priester saufen Tequilla nach der Predigt

zeigt die Schichten von 7 nach 1:

Aplikation

Presentation

Session

Transport

Network

Data

Physical

Montag, 1. November 2010

Google erweitert Android für Firmen

Google Apps wird in den USA von immer mehr Firmen genutzt und auch die ersten Behörden sind schon in die Cloud umgezogen. Die Google Dienste sind ja bekanntlich auch in Android integriert und daher gibt es nun eine App mit der ein Admin die Geräte verwalten kann.

So kann man festlegen, auf welche Unternehmens Infos von unterwegs aus zugegriffen werden können. Administratoren können weiterhin das komplette Telefon löschen und sperren, wenn es verloren geht oder gestohlen wird. Weiterhin kann eine automatische Sperre bei Inaktivität eingestellt werden.

Um dies auch ohne direkten Zugriff auf das Gerät machen zu können, hat Google eine App veröffentlicht, die man über den Market beziehen kann. Diese fragt nach sehr vielen Rechten, die aber notwendig sind, um zum Beispiel das Gerät zu sperren. Admins können zudem eine Passwort frage einstellen und hierbei festlegen, ob das Passwort auch Zahlen enthalten muss oder ob Buchstaben ausreichen.

Die Funktionen gibt es nur für Google Apps in der kostenpflichtige Version Premier sowie in Education. Weitere Details gibt es in der Ankündigung

Das Besondere wird in einem Webcast gezeigt. Hierzu gibt es in der Ankündigung am Ende des Beitrags einen Link:

live webcast with Mayur Kamat, Google Apps Product Manager, on November 10, 2010 at 9 a.m. PDT / 12 p.m. EDT / 6 p.m. GMT. Register now.

So kann man festlegen, auf welche Unternehmens Infos von unterwegs aus zugegriffen werden können. Administratoren können weiterhin das komplette Telefon löschen und sperren, wenn es verloren geht oder gestohlen wird. Weiterhin kann eine automatische Sperre bei Inaktivität eingestellt werden.

Um dies auch ohne direkten Zugriff auf das Gerät machen zu können, hat Google eine App veröffentlicht, die man über den Market beziehen kann. Diese fragt nach sehr vielen Rechten, die aber notwendig sind, um zum Beispiel das Gerät zu sperren. Admins können zudem eine Passwort frage einstellen und hierbei festlegen, ob das Passwort auch Zahlen enthalten muss oder ob Buchstaben ausreichen.

Die Funktionen gibt es nur für Google Apps in der kostenpflichtige Version Premier sowie in Education. Weitere Details gibt es in der Ankündigung

Das Besondere wird in einem Webcast gezeigt. Hierzu gibt es in der Ankündigung am Ende des Beitrags einen Link:

live webcast with Mayur Kamat, Google Apps Product Manager, on November 10, 2010 at 9 a.m. PDT / 12 p.m. EDT / 6 p.m. GMT. Register now.

Powershell III

Für die Powershell gibt es ein freies eBook. Thx @ML

Der direkte Link ist hier hier.

Übrigens habe ich eine gute Seite gefunden, die sich unter anderem mit der Powershell beschäftigt.

Der direkte Link ist hier hier.

Übrigens habe ich eine gute Seite gefunden, die sich unter anderem mit der Powershell beschäftigt.

Dienstag, 26. Oktober 2010

Der Einsatz von Social Media Techniken beim digitalen Lernen

Social Media Learning ! ? !

Der Basic Thinking Blog beschäftigt sich in seinem Beitrag über die Mischung aus E-Learning und Sozial Media.

Es lohnt sich mal rein zu schauen.

Wer weitergehende Infos möchte der sollte mal auf die Seite der SMA (Sozial Media Akedemie) Schalten.

Der Basic Thinking Blog beschäftigt sich in seinem Beitrag über die Mischung aus E-Learning und Sozial Media.

Es lohnt sich mal rein zu schauen.

Wer weitergehende Infos möchte der sollte mal auf die Seite der SMA (Sozial Media Akedemie) Schalten.

Bank mal anders II

Kleiner Nachtrag zu Smarva:

Gute Nachrichten zu smava.de gab es im aktuellen Spezial der Stiftung Finanztest für Selbständige. Dort wurde der Online-Kreditmarktplatz bereits zum vierten Mal positiv bewertet und als günstige Alternative zur Bank eingeschätzt.

Ebenso erfreulich: Auch die Wirtschaftswoche beschreibt smava.de als gute Alternative zum Bankkredit. Dabei wird die Geschichte der Berliner Bauunternehmerin Carola Kirchner erzählt, die ihren neuen Firmenwagen mit Hilfe von smava.de schnell und einfach finanziert hat. Die Geschichte von Frau Kirchner findet sich auch als Video auf smava.de – hier: Carola Kirchners Weg zum Kredit.

Ich wünsche euch viel Erfolg und gute Geschäfte auf smava

Gute Nachrichten zu smava.de gab es im aktuellen Spezial der Stiftung Finanztest für Selbständige. Dort wurde der Online-Kreditmarktplatz bereits zum vierten Mal positiv bewertet und als günstige Alternative zur Bank eingeschätzt.

Ebenso erfreulich: Auch die Wirtschaftswoche beschreibt smava.de als gute Alternative zum Bankkredit. Dabei wird die Geschichte der Berliner Bauunternehmerin Carola Kirchner erzählt, die ihren neuen Firmenwagen mit Hilfe von smava.de schnell und einfach finanziert hat. Die Geschichte von Frau Kirchner findet sich auch als Video auf smava.de – hier: Carola Kirchners Weg zum Kredit.

Ich wünsche euch viel Erfolg und gute Geschäfte auf smava

Internet

Alle sprechen derweil von dem Firefox Addin Firesheep.

Der Blog "Stadt Bremerhaven" befasst sich in einem Artikel damit. Allerdings zeigen Sie auch einen Weg aus der Misere. Über ein weiteres Firefox Addin "HTTPS Everywhere" kann man sich schützen.

Überhaupt hat der Blog einige gute Anregungen.

Der Blog "Stadt Bremerhaven" befasst sich in einem Artikel damit. Allerdings zeigen Sie auch einen Weg aus der Misere. Über ein weiteres Firefox Addin "HTTPS Everywhere" kann man sich schützen.

Überhaupt hat der Blog einige gute Anregungen.

Chat auf dem Android

Die Herausgeber des "Stadt Bremerhaven" Blogs haben das App PingChat vorgestellt. Ich nutze lieber das App Meebo-IM.

Zumal ich dort schon ein Konto hatte und damit fast alle Protokolle, die ich brauche, bedienen kann.

Mir persönlich ist es wichtig, das ich eine große Bandbreite habe. So habe ich ICQ, MSN, Facebook, Jabber, Skype, Web.de und Twitter.

[Update] Twitter habe ich wieder gelöscht [/Update]

Für Xing gibt es ein eigenes App ebenso für Wer-kennt wen (Kostet aber 0,99 €).

Für die anderen Protokolle gibt es zwar auch Einzel-Apps. Aber ich habe es gerne Zentral (-:

Zumal ich dort schon ein Konto hatte und damit fast alle Protokolle, die ich brauche, bedienen kann.

Mir persönlich ist es wichtig, das ich eine große Bandbreite habe. So habe ich ICQ, MSN, Facebook, Jabber, Skype, Web.de und Twitter.

[Update] Twitter habe ich wieder gelöscht [/Update]

Für Xing gibt es ein eigenes App ebenso für Wer-kennt wen (Kostet aber 0,99 €).

Für die anderen Protokolle gibt es zwar auch Einzel-Apps. Aber ich habe es gerne Zentral (-:

Fehler Im Android Market

Mittlerweile hat der Market über 100.000 Apps. Aus Deutschland gibt es aber manchmal Probleme.

Diese hängen mit der Art der Anmeldung zusammen.

Anwender die sich mit xxxxxx@gmail.com anmelden haben bislang keine Probleme. Nur über xxxxxx@googlemail.com scheinen diese zu entstehen.

Um diesen Anwendern zu helfen, hat Google eine neue Seite online gestellt, auf der evtl. Probleme geschildert werden können:

Diese hängen mit der Art der Anmeldung zusammen.

Anwender die sich mit xxxxxx@gmail.com anmelden haben bislang keine Probleme. Nur über xxxxxx@googlemail.com scheinen diese zu entstehen.

Um diesen Anwendern zu helfen, hat Google eine neue Seite online gestellt, auf der evtl. Probleme geschildert werden können:

Donnerstag, 21. Oktober 2010

Bücherregale

Ich möchte euch auf die folgende Seite aufmerksam machen.!

Wikibooks ist eine Bibliothek mit Lehr-, Sach- und Fachbüchern. Jeder kann und darf diese Bücher frei nutzen und bearbeiten. Unsere Lehrbücher spiegeln bereits gesichertes Wissen wider, das heißt die hier vermittelten Kenntnisse sind in ähnlicher Form in anderen tatsächlich publizierten Werken des jeweiligen Fachs bereits dargestellt.

Am 10. Juli 2003 wurde „Wikibooks“ als eines der Wikimedia-Projekte ins Leben gerufen. Die deutschsprachige Ausgabe gibt es seit dem 21. Juli 2004. Seither hat eine Vielzahl von Freiwilligen 16.413 Buchkapitel in 679 Büchern angefertigt. Die 46 bereits fertigen Bücher sind im Buchkatalog zu finden.

Bei Wikibooks kann und darf sich jeder konstruktiv beteiligen und sein Wissen einbringen – die ersten Schritte sind ganz einfach. Auf unserem Projektportal gibt es weitere Hilfestellungen sowie Möglichkeiten zur Beteiligung. Die Rundschau informiert über Neuigkeiten bei Wikibooks, das Schwarze Brett zeigt die neuesten Hilfe-Gesuche auf.

Am 10. Juli 2003 wurde „Wikibooks“ als eines der Wikimedia-Projekte ins Leben gerufen. Die deutschsprachige Ausgabe gibt es seit dem 21. Juli 2004. Seither hat eine Vielzahl von Freiwilligen 16.413 Buchkapitel in 679 Büchern angefertigt. Die 46 bereits fertigen Bücher sind im Buchkatalog zu finden.

Bei Wikibooks kann und darf sich jeder konstruktiv beteiligen und sein Wissen einbringen – die ersten Schritte sind ganz einfach. Auf unserem Projektportal gibt es weitere Hilfestellungen sowie Möglichkeiten zur Beteiligung. Die Rundschau informiert über Neuigkeiten bei Wikibooks, das Schwarze Brett zeigt die neuesten Hilfe-Gesuche auf.

Win 7 vs. Messenger

Sollte es nach der Installation von Windows 7 zu Problemen mit diversen Messenger kommen, hilft es vielleicht mit Adminrechten auf der Konsole den folgenden Befehl auszuführen:

netsh int tcp set global autotuninglevel=disabled

netsh int tcp set global autotuninglevel=disabled

Jabber Acount erstellen

Jabber in 5 Minuten

Da mich in letzter Zeit immer mehr Menschen auf Jabber ansprechen und v.a. wissen wollen wie es funktioniert sich auf die schnelle einen Jabber-Account inklusive zugehöriger Software einzurichten, habe ich mich kurzerhand entschlossen eine Schnellanleitung für ungeduldige zu basteln. Auch über meinen Artikel “Warum eigentlich Jabber“, kommen immer mehr Jabber-begeisterte auf diesen Blog, daher nun schnell die wichtisten Punkte…

1. Jabber-Software

Es gibt zahlreichen Clients die Jabber unterstützen, da wir hier aber eine Schnellanleitung haben wollen, erfolgt kein großer Vergleich, sondern schlichtweg eine persönliche Empfehlung. Mit Pidgin funktioniert Jabber sowohl unter Windows als auch unter Linux. Für Mac-User tut Adium angeblich gute Dienste. Beide Programme können übrigens hervorragend auch mit anderen IM-Diensten wie ICQ, MSN, Yahoo, etc. pp. umgehen. Die Account dieser Anbieter können damit parallel ohne zusätzliche Software betrieben werden,

Beide Programme sind entsprechend des jeweiligen Betriebssystem zu installieren - im Falle von Windows reicht bei Pidgin ein Doppelklick auf die exe-Dateien. Linux- und Mac-User sollten auch ohne Anleitung in der Lage sein Software zu installieren :D. Für Ubuntu-User gibt’s der Einfachheit halber unter anderem bei Getdeb entsprechende deb’s.

2. Account einrichten

Bei Jabber wird der Account in der Regel direkt über die Software eingerichtet. Jeder darf seinen Jabber-Server frei wählen. Für den Anfang und wiederum der Einfachheit halber wählen wir jabber.org aus. Im Programm fügen wir also ein Konto hinzu (Pidgin: Menü Konten -> Ändern/Hinzufügen -> Hinzufügen), wählen das entsprechende Protokoll (Jabber bzw. XMPP) aus und geben unsere Daten ein. Der Benutzername kann frei gewählt werden. Als Domain verwenden wir jabber.org, geben bei Ressource etwas ein wie z.B. “Home” (dazu ein ander mal mehr) und bestimmen ein Passwort. Durch einen klick auf den Button registrieren erfolgt nach wenigen Sekunden ein Bestätigungsfenster in dem Benutzername und Passwort schon vorausgewählt sind. Ein bestätigender Klick auf “Registrieren” vervollständigt die Registrierung und das Konto ist eingerichtet.

Ein Klick auf das Kästchen vor den Konteninformationen sollte das Häkchen darin aktivieren und das Konto ist nach wenigen Sekunden online. Wenn alles geklappt hat sollte man folgende Nachricht vom Server erhalten:

(17:13:10) jabber.org:

Welcome to the jabber.org IM service. For information about this service visit http://status.jabber.org

3. Fertig

Entsprechend kann es natürlich passieren, dass bei einem bereits vorhandenen Benutzernamen eine Fehlermeldung erscheint. Die genauen Meldungen unterscheiden sich von Software zu Software, aber der grundsätzliche Ablauf sollte bei allen Systemen gleich sein.

Nun kann fleissig damit begonnen werden Jabber-Kontakte hinzuzufügen oder weitere Accounts anderer Netzwerke einzurichten.

Jabber funktioniert übrigens auch mit einem evtl. bereits vorhandenen Google-Account (muss kein Gmail-Account sein). Entsprechende Anleitung für unterschiedliche Software oder einfach Google Talk finden sich unter http://google.com/talk)

Jabber

Einen Jabber-Account erstellen geht genau so schnell wie das Einrichten eines ICQ, AIM, MSN oder Yahoo Accounts. Ich persönlich nutze/teste:

Google-Talk, ICQ, Web.de, Jabber.org, Jabber.ccc.de, MSN, Facebook und Skype. Von Twitter habe ich mich wieder getrennt.

Hier soll aber das Jabber Protokoll, auch bekannt als XMPP vorgestellt werden. Das wichtigste zuerst:

Jabber ist kein Netzwerk. Im Gegensatz zu ICQ, MSN, AIM und wie sie nicht alle heißen, hat Jabber keinen Betreiber, keine zentralen Server - die demnach auch nicht ausfallen können - und auch keinen kommerziellen Hintergrund. Jabber ist erstmal nichts anderes als ein Protokoll. Ein Protokoll ist die Basis eines IM-Netzwerkes die festlegt in welcher Form Nachrichten, Bilder, Sprache, usw. übertragen werden. Wer also z.B. ein Programm zum Chatten in einem IM-Netzwerk programmieren will, muss das Protokoll kennen. Andernfalls könnte er sich nicht mal anmelden. Im Falle von ICQ, MSN, AIM,… ist das jeweilige Protokoll nicht öffentlich verfügbar. Viele Implementierungen anderer Programme (Trillian, Miranda,…) basieren auf einem “Hack” um das jeweilige Netzwerk nutzen zu können. Das macht sich besonders dann bemerkbar, wenn der jeweilige Netzbetreiber was am Protokoll ändert und die genannten Programme dann nicht mehr darauf zugreifen können bis ein entsprechendes Update verfügbar ist. Bei Trillian hat das in der Vergangenheit durchaus auch schon mal Monate gedauert bis ein Update zur Verfügung stand. Ich war zu meiner Windows-Zeit selbst intensiver Trillian-Pro-Nutzer.

Jabber hingegen ist ein offenes Protokoll. Genauer gesagt ist Jabber die Ansammlung mehrerer XML-basierter Protokolle. Nun gibt es mittlerweile zahlreiche Firmen und Organisationen, die sowohl OpenSource als auch ClosedSource-Anwendungen für Jabber geschrieben haben - sowohl Server als auch Clients - also “Chatprogramme” für den PC. Gerade im Bereich der Clients gibt es fast ausschließlich OpenSource-Lösungen. Einige Beispiele dafür sind Pidgin (ehemals Gaim), PSI und Spark. Spark ist dabei ein hervorragendes Beispiel wie Kommerz und OpenSource bei immer mehr Projekten verschmelzen. Der Herausgeber von Spark hat sich vor nicht allzu langer Zeit dazu entschlossen, seinen kommerziellen Jabber-Server Wildfire als Openfire in einer OpenSource-Version weiterzuentwickeln.

Google-Talk, ICQ, Web.de, Jabber.org, Jabber.ccc.de, MSN, Facebook und Skype. Von Twitter habe ich mich wieder getrennt.

Hier soll aber das Jabber Protokoll, auch bekannt als XMPP vorgestellt werden. Das wichtigste zuerst:

Jabber ist kein Netzwerk. Im Gegensatz zu ICQ, MSN, AIM und wie sie nicht alle heißen, hat Jabber keinen Betreiber, keine zentralen Server - die demnach auch nicht ausfallen können - und auch keinen kommerziellen Hintergrund. Jabber ist erstmal nichts anderes als ein Protokoll. Ein Protokoll ist die Basis eines IM-Netzwerkes die festlegt in welcher Form Nachrichten, Bilder, Sprache, usw. übertragen werden. Wer also z.B. ein Programm zum Chatten in einem IM-Netzwerk programmieren will, muss das Protokoll kennen. Andernfalls könnte er sich nicht mal anmelden. Im Falle von ICQ, MSN, AIM,… ist das jeweilige Protokoll nicht öffentlich verfügbar. Viele Implementierungen anderer Programme (Trillian, Miranda,…) basieren auf einem “Hack” um das jeweilige Netzwerk nutzen zu können. Das macht sich besonders dann bemerkbar, wenn der jeweilige Netzbetreiber was am Protokoll ändert und die genannten Programme dann nicht mehr darauf zugreifen können bis ein entsprechendes Update verfügbar ist. Bei Trillian hat das in der Vergangenheit durchaus auch schon mal Monate gedauert bis ein Update zur Verfügung stand. Ich war zu meiner Windows-Zeit selbst intensiver Trillian-Pro-Nutzer.

Jabber hingegen ist ein offenes Protokoll. Genauer gesagt ist Jabber die Ansammlung mehrerer XML-basierter Protokolle. Nun gibt es mittlerweile zahlreiche Firmen und Organisationen, die sowohl OpenSource als auch ClosedSource-Anwendungen für Jabber geschrieben haben - sowohl Server als auch Clients - also “Chatprogramme” für den PC. Gerade im Bereich der Clients gibt es fast ausschließlich OpenSource-Lösungen. Einige Beispiele dafür sind Pidgin (ehemals Gaim), PSI und Spark. Spark ist dabei ein hervorragendes Beispiel wie Kommerz und OpenSource bei immer mehr Projekten verschmelzen. Der Herausgeber von Spark hat sich vor nicht allzu langer Zeit dazu entschlossen, seinen kommerziellen Jabber-Server Wildfire als Openfire in einer OpenSource-Version weiterzuentwickeln.

Donnerstag, 14. Oktober 2010

Soziale Netzwerke als Kommunikationsplattform IV

Checkliste: Kriterien für die Teilnahme an sozialen Netzwerken

von Ralf Monzel

| Kriterien für die Teilnahme an sozialen Netzwerken | |

|---|---|

| 1. Geeignetes Netzwerk auswählen | Kriterien für die Auswahl sind u. a.:

|

| 2. Profil anlegen | Unter anderem sollten Sie auf Folgendes achten:

|

| 3. Informationen einstellen |

|

| 4. Regelmäßig Daten und Profil überprüfen |

|

Soziale Netzwerke als Kommunikationsplattform III

Aktive Nutzung

von Ralf Monzel

Im Laufe der Mitgliedschaft werden dann weitere Informationen preisgegeben. Hierzu zählen zum Beispiel berufliche Verknüpfungen mit anderen Mitgliedern des Netzwerkes, Teilnahme an Nutzergruppen, Kommentare und Anmerkungen zu und von anderen Teilnehmern bis hin zu privaten Fotos.Diese Informationen sind öffentlich einsehbar, können aber in der Regel vom Nutzer so eingerichtet werden, dass nur ausgewählte Personen Zugriff auf die Daten haben. Eine Ausnahme stellt der Plattformbetreiber dar. Dieser kann die Daten einsehen und zusätzlich auch das Verhalten innerhalb des Netzwerkes nachvollziehen. Infolgedessen verfügt er über sehr detaillierte Profile der einzelnen Mitglieder. Diese Profildaten können zum Beispiel für Werbemaßnahmen auf der Plattform eingesetzt werden.

In Bezug auf Werbemaßnahmen bestimmt das Telemediengesetz (TMG), dass eine Verwendung von personenbezogenen Nutzungsdaten nur zulässig ist, soweit der Betroffene wirksam darin eingewilligt hat. Werden im Rahmen der Werbemaßnahmen Daten genutzt, die der Teilnehmer in seinem Profil angegeben hat, so muss er nach den Bestimmungen des Bundesdatenschutzgesetzes (BDSG) mindestens eine Widerspruchsmöglichkeit haben. Die Aufsichtsbehörden empfehlen, dass die Anbieter die Nutzer selbst darüber entscheiden lassen, ob - und wenn ja, welche - Profil- oder Nutzungsdaten zur zielgerichteten Werbung durch den Anbieter genutzt werden dürfen. Diese Empfehlung wird in der Praxis nur restriktiv umgesetzt.

Zugriffe beschränken

Viele Netzwerke bieten dem Teilnehmer die Möglichkeit, selbst zu bestimmen, wem er welche Daten zugänglich machen will. Damit kann er selbst festlegen, welche Daten öffentlich zugänglich und welche nur für bestimmte Gruppen (Freunde, Mitglieder einer Arbeitsgruppe im Netzwerk etc.) verfügbar sind.Praxis-Tipp

Generell sollte - sofern vorhanden - die Möglichkeit genutzt werden, Suchmaschinen den Zugriff auf die Daten zu verweigern. Damit kann zum einen der Zugriff auf die Informationen durch Dritte erschwert werden. Zum anderen können unliebsame Daten so eher aus dem Internet entfernt werden.

Nicht alle Informationen öffentlich machen

Die Angabe personenbezogener Daten und Informationen gehört zur Teilnahme an sozialen Netzwerken dazu. Ohne solche Angaben kann ein soziales Netzwerk nicht sinnvoll genutzt werden. Allerdings muss man - überspitzt gesagt - nicht gleich sein ganzes Leben darlegen. Man sollte genau überlegen, was, wie und wo geäußert wird. Das Internet ist hier ein sehr verführerisches Medium: Wer käme auf die Idee, seinen Namen mit Adresse und Arbeitgeber über das Radio jedermann mitzuteilen und dann auch noch über seinen Arbeitgeber schlecht zu reden. Hier denkt man sofort, Radio - das kann ja jeder hören und vielleicht auch der Arbeitgeber. Bei der Internetnutzung treten solche Bedenken nicht auf oder werden nicht ausreichend beachtet.Hinweis

Soziale Netzwerke können eine gute Informationsquelle für Arbeitgeber und potenzielle Auftraggeber sein. Ebenso können die Angaben auch für werbliche Zwecke, für Versicherungsunternehmen oder Vermieter von Privatwohnungen interessant sein.

Gesundes Misstrauen bewahren!

Wie für das Internet allgemein, so gilt auch bei der Teilnahme an sozialen Netzwerken, dass man "Unbekannten" mit einem gesunden Misstrauen gegenübertreten sollte. Nicht alles, was veröffentlicht wird, entspricht der Wahrheit. Das gilt auch für Personen und deren Profile.Persönlichkeitsrechte Dritter beachten

Neben den eigenen Rechten müssen durch den Nutzer auch die Rechte Dritter beachtet werden. Besonders anfällig für Rechtsverletzungen innerhalb sozialer Netzwerke sind Fotos oder Videos mit erkennbaren (identifizierbaren) Personen. Dabei sind nicht nur die Persönlichkeitsrechte der abgebildeten Personen zu beachten, sondern auch das Urheberrecht des Fotografen.Praxis-Tipp

Verzichten Sie auf das Einstellen von Personenfotos, wenn Sie sich nicht absolut sicher sind, dass die erkennbaren Personen ihr Einverständnis zur Veröffentlichung gegeben haben. Bei von Dritten aufgenommenen Fotos sollte der Fotograf zuvor um Erlaubnis zur Veröffentlichung gebeten werden. Handelt sich um Fotos von Profi-Fotografen, zum Beispiel bei Passfotos (für das eigene Profil) oder auf einem Betriebsfest, so sollte die Erlaubnis schriftlich vorliegen. Damit kann bewiesen werden, dass man ein entsprechendes Nutzungsrecht hatte und so keine weiteren Lizenzgebühren anfallen.

Soziale Netzwerke als Kommunikationsplattform II

Schritt für Schritt zum aktiven Teilnehmer

von Ralf Monzel

von Ralf Monzel

Den richtigen Dienst wählen

Wer soziale Netzwerke aktiv nutzen will, muss zunächst ein oder mehrere Netzwerke auswählen und sich hier als Teilnehmer registrieren. Welche Netzwerke am besten geeignet sind, hängt davon ab, welche persönlichen Interessen mit dem Engagement im Netzwerk verfolgt werden sollen. Wer zum Beispiel auf berufliche Kontakte Wert legt, kann Netzwerke mit überwiegend beruflich interessierten Teilnehmern wie Xing nutzen. Zu beachten ist auch die Verknüpfung des Netzwerkes mit anderen Netzwerken bzw. Diensten. Je mehr Verknüpfungen bestehen, desto schwieriger ist es, einmal veröffentlichte Informationen, Kommentare, Fotos, Videos usw. wieder zu entfernen.Hinweis

Selbst, wenn dies rechtlich möglich ist (z. B. aufgrund AGB oder Datenschutzbestimmungen des Netzwerkes), so ist die tatsächliche Umsetzung in der Praxis selten zu realisieren.

Neben dem Thema Datenschutz ist der Umgang mit Urheber- und Nutzungsrechten ein weiterer wichtiger Punkt, der bei der Auswahl eines Netzwerkes berücksichtigt werden sollte. Grundsätzlich liegt das Urheberrecht beim Verfasser eines Beitrages bzw. beim Fotografen des eingestellten Fotos.

Einige Netzwerke lassen sich in ihren AGB die entsprechenden Nutzungs- und Verbreitungsrechte einräumen. Damit dürfen sie z. B. Fotos oder Beiträge auch an Dritte weitergeben, etwa durch die Verknüpfung mit anderen Internetdiensten. Der Teilnehmer kann zudem, je nach Umfang der eingeräumten Rechte, nicht mehr ohne Weiteres später Beiträge entfernen oder verändern.

Profil anlegen und pflegen

In der Regel müssen sich die Anwender zunächst beim Plattformanbieter registrieren lassen. Danach kann der Dienst mittels persönlicher Kennung und Passwort genutzt werden. Schon bei der Anmeldung werden personenbezogene Daten, z. B. Name, E-Mail-Adresse, Wohnort, Geburtsdatum, Beruf, Portraitfoto, abgefragt. Je nach Plattform können bzw. sollen auch beruflicher Werdegang, berufliche und persönliche Interessen angegeben werden.Praxis-Tipp

Vor der Registrierung und der damit verbundenen Angabe persönlicher Daten und eines Nutzerprofils ist es ratsam, sich genau zu überlegen, welche Daten man über seine Person bekanntgeben will. Dabei darf nicht außer Acht gelassen werden, dass diese Daten Dritten zugänglich sind und unter Umständen missbräuchlich genutzt werden können.

Praxis-Tipp

Vor der Registrierung sollten die Datenschutzerklärungen sorgsam gelesen und der Dienst nur dann genutzt werden, wenn der Umgang mit den Daten den persönlichen Interessen nicht entgegensteht.

Weiteres Risiko: der reale Mitgliedername

Die Verwendung seines realen Namens ist nicht immer wichtig. Dieser sollte nur dort genutzt werden, wo es sinnvoll ist, so grundsätzlich in Business-Netzwerken. In vielen anderen Fällen sollten Pseudonyme verwendet werden. Dazu gehört auch die Nutzung unterschiedlicher E-Mail-Adressen, um einen Datenabgleich anhand von E-Mail-Adressen zu verhindern. Persönliche Fotos sollten nur dann veröffentlicht werden, wenn es wirklich sein muss. Mittlerweile gibt es erste Ansätze bei Suchmaschinen zur Identifizierung von Personen auf Fotos.Soziale Netzwerke als Kommunikationsplattform I

von Ralf Monzel

Wird heute in Bezug auf die Internetnutzung von sog. Sozialen Netzwerken oder Communities gesprochen, so sind damit in der Regel internetbasierte Anwendungen gemeint, auf denen die Teilnehmer (internationale) Netzgemeinschaften bilden. Dabei werden die Inhalte von den einzelnen Mitgliedern erstellt und so Beziehungen untereinander abgebildet, wie beispielsweise Mitgliedschaften in Interessengruppen innerhalb des Netzes oder Freundeskreise..Zu den bekanntesten Social Network Services gehören Plattformen wie Facebook, MySpace, studiVZ oder die überwiegend beruflich genutzten Plattformen LinkedIn und Xing. In der Regel finanzieren sich die Plattformen durch Werbeeinnahmen. Für Personen ist eine (Basis-)Mitgliedschaft grundsätzlich kostenlos möglich. Angebote für Unternehmen sind hingegen meist kostenpflichtig.

Nutzen für Unternehmen

Aus Unternehmenssicht können soziale Netzwerke aus mehreren Gesichtspunkten interessant sein.Plattformen mit Business-Anwendern wie Xing können zum Beispiel genutzt werden, um

- Kontakte mit anderen Unternehmen bzw. Unternehmern zu knüpfen;

- Kontakte zu möglichen neuen Mitarbeitern zu knüpfen;

- Informationen über Ansprechpartner von (potenziellen) Kunden zu erhalten;

- Informationen über Bewerber zu erhalten.

Hinweis

Nachteilig für Unternehmen können negative Äußerungen von Mitarbeitern und Kunden sein, z. B. über einzelne Personen oder das Betriebsklima. Auch Äußerungen und Fotos zu neuen Projekten/Tätigkeitsfeldern bergen ein Risiko, da diese Informationen von Wettbewerbern im Rahmen einer Wettbewerbsbeobachtung verwertet werden können.

Praxis-Tipp

Da die Teilnehmerzahlen in sozialen Netzwerken ständig steigen, empfiehlt es sich, die eigenen Mitarbeiter für die Risiken bei der Nutzung zu sensibilisieren. Hierzu eignen sich Rundschreiben, Aushänge oder Schulungen.

Nutzen für Personen

Soziale Netzwerke dienen im persönlichen Bereich hauptsächlich dem Networking, d. h. der Aufrechterhaltung und Schaffung von Kontakten zu anderen Personen oder Unternehmen. Aufgrund des Mediums Internet können die Kontakte schnell, kostengünstig und international gepflegt werden. Bei Business-Netzwerken steht nicht selten das berufliche Vorankommen im Vordergrund.Neben den Vorteilen gibt es aber auch Nachteile:

- Die innerhalb des Netzwerks verbreiteten (persönlichen) Informationen lassen sich oftmals später nicht mehr vollständig entfernen.

- Soziale Netzwerke und ähnliche Internetdienste können für mögliche "Störenfriede" eine Quelle der Erkenntnis über die betroffene Person sein. Die gefundenen Daten lassen sich sozusagen "zu Fuß" oder aber mittels geeigneter Software auswerten. Zudem muss damit gerechnet werden, dass künftig Dienste im Internet für jedermann nutzbar sind, die ein netzwerkübergreifendes Profiling anbieten.

Freitag, 1. Oktober 2010

TaintDroid lässt Android-Lauscher auffliegen

Heise Online berichtet über die Entwicklung eines Apps zur Sicherheitskontrolle unter Android.

US-Sicherheitsforscher haben eine Android-Erweiterung entwickelt, die das Verhalten von Android-Apps live für den Anwender nachvollziehbar macht. Das Projekt TaintDroid ist eine Gemeinschaftsarbeit von Wissenschaftlern der Pennsylvania State University, der Duke University und der Intel Labs. TaintDroid klinkt sich über eine modifizierte Dalvik-VM, der virtuellen Java-Maschine von Googles Mobil-OS, gepatchte Bibliotheken sowie ein Kernel-Modul ins System ein. Dadurch kann sie dem Anwender ein kurzes Pop-up zeigen, wenn eine App schützenswerte Daten auf verdächtige Weise verarbeitet.

Die technischen Details beschreiben die Forscher in einem lesenswerten Paper, in dem sie auch die Ergebnisse ihrer Untersuchung von 30 beliebten Android-Anwendungen zusammenfassen. Demnach sende die Hälfte Standortdaten an Werbeserver; einige Apps würde sogar Geräte-ID, SIM-ID oder Telefonnummer auslesen. Die vollständigen Ergebnisse sowie der Quellcode von TaintDroid sollen kommende Woche auf der USENIX-Konferenz in Vancouver veröffentlicht werden.

Ein mit TaintDroid ausgestattetes Telefon erfahre lediglich eine rund 14 Prozent höhere CPU-Belastung und eine im Schnitt 4,4 Prozent höhere Speicherauslastung, heißt es in dem Paper weiter. TaintDroid-Mitentwickler Landon Cox, seines Zeichen Assistenzprofessor für Informatik an der Duke University, erklärte gegenüber heise Security, dass TaintDroid derzeit das Neucompilieren des Android-Systems erfordert. Ein derart modifiziertes System lässt sich nur auf gerooteten Telefonen flashen.

Damit sind ihre Ergebnisse erheblich genauer und aussagekräftiger als die jüngst von SMobile Systems durchgeführte Auswertung der von 48.000 Apps im Android Market angeforderten Rechte. Das Ergebnis war, dass rund ein Drittel der Market-Apps prinzipiell auf Geodaten zugreifen könnte. Da Android-Anwendungen Zugriffsrechte nur in Gruppen Anfordern kann, bedeutet dies jedoch nichtm dass eine App auch von allen freigegebenen Funktionen Gebrauch macht.

US-Sicherheitsforscher haben eine Android-Erweiterung entwickelt, die das Verhalten von Android-Apps live für den Anwender nachvollziehbar macht. Das Projekt TaintDroid ist eine Gemeinschaftsarbeit von Wissenschaftlern der Pennsylvania State University, der Duke University und der Intel Labs. TaintDroid klinkt sich über eine modifizierte Dalvik-VM, der virtuellen Java-Maschine von Googles Mobil-OS, gepatchte Bibliotheken sowie ein Kernel-Modul ins System ein. Dadurch kann sie dem Anwender ein kurzes Pop-up zeigen, wenn eine App schützenswerte Daten auf verdächtige Weise verarbeitet.

Die technischen Details beschreiben die Forscher in einem lesenswerten Paper, in dem sie auch die Ergebnisse ihrer Untersuchung von 30 beliebten Android-Anwendungen zusammenfassen. Demnach sende die Hälfte Standortdaten an Werbeserver; einige Apps würde sogar Geräte-ID, SIM-ID oder Telefonnummer auslesen. Die vollständigen Ergebnisse sowie der Quellcode von TaintDroid sollen kommende Woche auf der USENIX-Konferenz in Vancouver veröffentlicht werden.

Ein mit TaintDroid ausgestattetes Telefon erfahre lediglich eine rund 14 Prozent höhere CPU-Belastung und eine im Schnitt 4,4 Prozent höhere Speicherauslastung, heißt es in dem Paper weiter. TaintDroid-Mitentwickler Landon Cox, seines Zeichen Assistenzprofessor für Informatik an der Duke University, erklärte gegenüber heise Security, dass TaintDroid derzeit das Neucompilieren des Android-Systems erfordert. Ein derart modifiziertes System lässt sich nur auf gerooteten Telefonen flashen.

Damit sind ihre Ergebnisse erheblich genauer und aussagekräftiger als die jüngst von SMobile Systems durchgeführte Auswertung der von 48.000 Apps im Android Market angeforderten Rechte. Das Ergebnis war, dass rund ein Drittel der Market-Apps prinzipiell auf Geodaten zugreifen könnte. Da Android-Anwendungen Zugriffsrechte nur in Gruppen Anfordern kann, bedeutet dies jedoch nichtm dass eine App auch von allen freigegebenen Funktionen Gebrauch macht.

Googles Linkverkürzer direkt verwendbar

Ebenfalls von heise online kommt die Meldung das Google seinen Linkverkürzer freigibt.

Der Internetdienstleister Google hat seinen im Dezember 2009 gestarteten URL-Verkürzungsdienst goo.gl verselbstständigt und ihm eine eigene Website spendiert. Bisher war er nur über die Google-Toolbar und Dienste wie Blogger und Maps erreichbar. Der Dienst erzeugt Links nach dem Muster goo.gl/bBDG. Für die Web-Browser Chrome und Firefox stehen Erweiterungen bereit.

Alle Internetnutzer können ohne Anmeldung auf goo.gl Links verkürzen lassen. Nutzer mit einem Google-Account bekommen eine Liste der bisher verkürzten Links präsentiert sowie eine Statistik dazu. Google verspricht, dass sich hinter allen von ihm gekürzten Links kein Spam oder schädliche Software verbirgt.

Der Internetdienstleister Google hat seinen im Dezember 2009 gestarteten URL-Verkürzungsdienst goo.gl verselbstständigt und ihm eine eigene Website spendiert. Bisher war er nur über die Google-Toolbar und Dienste wie Blogger und Maps erreichbar. Der Dienst erzeugt Links nach dem Muster goo.gl/bBDG. Für die Web-Browser Chrome und Firefox stehen Erweiterungen bereit.

Alle Internetnutzer können ohne Anmeldung auf goo.gl Links verkürzen lassen. Nutzer mit einem Google-Account bekommen eine Liste der bisher verkürzten Links präsentiert sowie eine Statistik dazu. Google verspricht, dass sich hinter allen von ihm gekürzten Links kein Spam oder schädliche Software verbirgt.

Google New zeigt Updates bei Google Diensten

Google hat so eben eine neue Übersichtsseite gestartet. Google New liefert eine Übersicht über Updates bei allen Google Diensten und soll in Zukunft dann auch über neue Services informieren.

Mit wenigen Handgriffen kann man sich auch nur die Infos raus suchen, die einen interessieren.

Mit wenigen Handgriffen kann man sich auch nur die Infos raus suchen, die einen interessieren.

Donnerstag, 16. September 2010

Mehrwert Kommunikation

Hohe Kunst am Hörer

Vorbei sind die Zeiten, in denen IT-Könner allein für sich im stillen Kämmerlein Programmcodes erdachten: Regelmäßiger, direkter Kontakt mit Kunden oder dem eigenen Projektteam gehört heute zum Arbeitsalltag. Kommunikationsmittel Nummer eins für einen schnellen, freundlichen, unkomplizierten Austausch ist dabei nach wie vor das Telefon. Gerade im Gespräch mit Geschäftspartnern und Auftraggebern kann man mit einigen einfachen Tricks und Techniken für einen guten Eindruck sorgen.

Die richtige Haltung

Mimik und Körperhaltung beeinflussen die Stimme. Lächeln Sie beim Telefonieren, dadurch klingen Sie wacher und freundlicher. Setzen Sie sich beim Telefonieren entspannt aufrecht hin: Sie klingen souveräner. Auf keinen Fall sollten Sie den Hörer zwischen Kopf und Schulter festklemmen - dies klingt nicht nur gequält, sondern rächt sich bald durch einen steifen Hals und schmerzende Schultern. Wenn Sie häufig längere Gespräche führen und den Hörer nicht ständig in der Hand halten wollen, leisten Sie sich ein Headset.

Die vollendete Begrüßung

"Ja? Hallo?" In einigen europäischen Ländern ist eine solche Meldung nach dem Abnehmen völlig üblich, in Deutschland gilt sie als unhöflich. Gönnen Sie Ihrem Anrufer die Gewissheit, dass er die richtige Person erreicht hat, und melden Sie sich mit Ihrem Vor- und Nachnamen, dem Namen das Unternehmens und einer freundlichen Begrüßung. Umgekehrt gilt: Wenn Sie selbst anrufen und nur mit einem anonymen "Hallo" empfangen werden, sollten Sie sich zunächst vorstellen und nicht als erstes nachfragen, wen Sie am Apparat haben.

Wenn dann beide Seiten wissen, mit wem sie es zu tun haben, sollten Sie als Erstes fragen, ob die Gelegenheit günstig ist. Wenn Ihr Gesprächspartner gerade überhaupt keine Zeit hat, ist es wahrscheinlich besser, später anzurufen und das Thema in Ruhe zu besprechen. Benutzen Sie dabei lieber Wendungen wie "Haben Sie einen Moment Zeit?" oder "Passt es gerade?" als irgendwelche Abwandlungen von "Störe ich?" Sie vermeiden damit das Risiko, dass Ihr Kontakt die unhöfliche Antwort "Ja, Sie stören" geben muss.

Kein Multitasking

Konzentrieren Sie sich auf Ihren Gesprächspartner - er spürt es, wenn Sie nur mit halbem Ohr zuhören und während des Gesprächs E-Mails beantworten oder im Internet surfen.

Abschalten erlaubt

Anders als Privatanschlüsse darf man geschäftliche Nummern zu jeder beliebigen Zeit anrufen. Wer ein Diensthandy hat, darf dieses allerdings auch abschalten - in Besprechungen sowieso, aber auch am Feierabend, wenn nichts Dringendes dagegen spricht. Niemand kann und sollte rund um die Uhr erreichbar sein.

Anders als Privatanschlüsse darf man geschäftliche Nummern zu jeder beliebigen Zeit anrufen. Wer ein Diensthandy hat, darf dieses allerdings auch abschalten - in Besprechungen sowieso, aber auch am Feierabend, wenn nichts Dringendes dagegen spricht. Niemand kann und sollte rund um die Uhr erreichbar sein.

Ein schönes Kartenset mit den Tipps kann beim hergon Verlag unter:

http://www.heragon.de/sofortwissen/der-gute-ton-am-telefon/

für 6,80 € bestellt werden.

Vorbei sind die Zeiten, in denen IT-Könner allein für sich im stillen Kämmerlein Programmcodes erdachten: Regelmäßiger, direkter Kontakt mit Kunden oder dem eigenen Projektteam gehört heute zum Arbeitsalltag. Kommunikationsmittel Nummer eins für einen schnellen, freundlichen, unkomplizierten Austausch ist dabei nach wie vor das Telefon. Gerade im Gespräch mit Geschäftspartnern und Auftraggebern kann man mit einigen einfachen Tricks und Techniken für einen guten Eindruck sorgen.

Die richtige Haltung

Mimik und Körperhaltung beeinflussen die Stimme. Lächeln Sie beim Telefonieren, dadurch klingen Sie wacher und freundlicher. Setzen Sie sich beim Telefonieren entspannt aufrecht hin: Sie klingen souveräner. Auf keinen Fall sollten Sie den Hörer zwischen Kopf und Schulter festklemmen - dies klingt nicht nur gequält, sondern rächt sich bald durch einen steifen Hals und schmerzende Schultern. Wenn Sie häufig längere Gespräche führen und den Hörer nicht ständig in der Hand halten wollen, leisten Sie sich ein Headset.

Die vollendete Begrüßung

"Ja? Hallo?" In einigen europäischen Ländern ist eine solche Meldung nach dem Abnehmen völlig üblich, in Deutschland gilt sie als unhöflich. Gönnen Sie Ihrem Anrufer die Gewissheit, dass er die richtige Person erreicht hat, und melden Sie sich mit Ihrem Vor- und Nachnamen, dem Namen das Unternehmens und einer freundlichen Begrüßung. Umgekehrt gilt: Wenn Sie selbst anrufen und nur mit einem anonymen "Hallo" empfangen werden, sollten Sie sich zunächst vorstellen und nicht als erstes nachfragen, wen Sie am Apparat haben.

Wenn dann beide Seiten wissen, mit wem sie es zu tun haben, sollten Sie als Erstes fragen, ob die Gelegenheit günstig ist. Wenn Ihr Gesprächspartner gerade überhaupt keine Zeit hat, ist es wahrscheinlich besser, später anzurufen und das Thema in Ruhe zu besprechen. Benutzen Sie dabei lieber Wendungen wie "Haben Sie einen Moment Zeit?" oder "Passt es gerade?" als irgendwelche Abwandlungen von "Störe ich?" Sie vermeiden damit das Risiko, dass Ihr Kontakt die unhöfliche Antwort "Ja, Sie stören" geben muss.

Kein Multitasking

Konzentrieren Sie sich auf Ihren Gesprächspartner - er spürt es, wenn Sie nur mit halbem Ohr zuhören und während des Gesprächs E-Mails beantworten oder im Internet surfen.

Abschalten erlaubt

Anders als Privatanschlüsse darf man geschäftliche Nummern zu jeder beliebigen Zeit anrufen. Wer ein Diensthandy hat, darf dieses allerdings auch abschalten - in Besprechungen sowieso, aber auch am Feierabend, wenn nichts Dringendes dagegen spricht. Niemand kann und sollte rund um die Uhr erreichbar sein.

Anders als Privatanschlüsse darf man geschäftliche Nummern zu jeder beliebigen Zeit anrufen. Wer ein Diensthandy hat, darf dieses allerdings auch abschalten - in Besprechungen sowieso, aber auch am Feierabend, wenn nichts Dringendes dagegen spricht. Niemand kann und sollte rund um die Uhr erreichbar sein.Ein schönes Kartenset mit den Tipps kann beim hergon Verlag unter:

http://www.heragon.de/sofortwissen/der-gute-ton-am-telefon/

für 6,80 € bestellt werden.

Dienstag, 6. Juli 2010

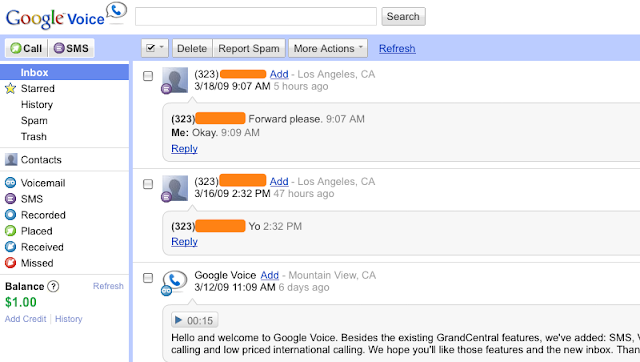

Google Voice

Google Voice ist ein kostenloser, webbasierte Telefonmanager. Unter dem Motto “Eine Nummer für alle deine Telefone, für immer” hat der bisher nur in den USA verfügbare Dienst das Zeug, die Telefonie zu revolutionieren – und könnte eines Tages Skype gefährlich werden.

In der Folge der Wirtschaftkrise scheint es, als ob sich junge Webdienste immer seltener den Luxus eines ausgiebigen “Stealth mode” oder einer langen, geschlossenen Beta-Phase gönnen und stattdessen schnellstmöglich einer großen Benutzerzahl Zugang gewähren wollen. Die Konsequenz für Web-Enthusiasten wie uns ist, dass es nur noch wenige Services gibt, auf die wir sehnsüchtig warten und bei denen wir uns auf den Tag freuen, an dem wir eine Einladung zur Testphase erhalten.

Aber zum Glück gibt es Google:

Hier gibt es Google Mail, Google Kalender, Google Sites, Google Apps, Google Docs, Chrome OS, Android und die neuartige Kommunikations- und Kollaborationsplattform Wave, sondern auch der Telefonmanager Google Voice. Wenn es einen Onlinedienst gibt, auf dessen Launch ich persönlich ungeduldig warte, dann ist es dieser. Bisher ist Google Voice lediglich auf Einladung und nur in den USA verfügbar. Google Voice basiert auf dem im Sommer 2007 für kolportierte 50 Millionen Dollar übernommenen Telefondienstleister GrandCentral.

Im März diesen Jahres schloss der kalifornische Internetriese die Integration von GrandCentral in das eigene Produktportfolio ab und gab den offiziellen Startschuss für Google Voice.Nutzer von Google Voice erhalten eine einzige Telefonnummer, die sie mit Hilfe von Regeln je nach Anrufer an das private, dienstliche oder mobile Telefon weiterleiten und über eine Google Mail ähnliche Weboberfläche verwalten können. Neben zahlreichen Funktionen zum bequemen Steuern und Feinabstimmen des persönlichen Gesprächsmanagements bietet Google Voice einen Anrufbeantworter, der hinterlassene Nachrichten nicht nur in Ton- sondern auch in Textform darstellt.

Gespräche werden über das Webinterface eingeleitet. Google ruft dann eines der persönlichen Telefone an und verbindet es mit dem gewünschten Gesprächspartner. Telefonate lassen sich auf Wunsch aufzeichnen. Auch Konferenzen und SMS-Versand sowie -Empfang werden unterstützt. Google Voice ist nicht nur kostenlos, sondern bietet in der USA außerdem kostenfreie Anrufe einheimischer Nummern. Für internationale Telefonate fallen geringe Gebühren an, die denen von Skype, JAJAH oder Truphone ähneln.

Einen großen Schritt macht Google Voice mit der anstehenden Veröffentlichung von Applikationen für Android-Smartphones und Blackberry. Besitzer dieser Geräte können über die Anwendung direkt auf die wichtigsten Google Voice-Funktionen zugreifen und bei ausgehenden Telefonaten ihre Google Voice-Nummer anzeigen lassen. Eine iPhone-App ist in Planung.

Um Nutzern, die einen Invite ergattern konnten, den Einstieg so leicht wie möglich zu machen, arbeitet Google derzeit an Lösungen, existierende Nummern von anderen Providern zu transferieren. Erste Tests dazu laufen zwar bereits, aber bis auf weiteres müssen sich User damit abfinden, von Google eine neue Nummer zugeteilt zu bekommen.Auch wenn mit dem Einsatz von Google Voice einmal mehr ein Batzen persönlicher Informationen an den Webgiganten aus Mountain View ausgeliefert wird und die Notwendigkeit, allen Kontakten die persönliche Google Voice-Nummer kommunizieren zu müssen, zusätzlichen Aufwand bedeutet, handelt es sich bei dem webbasierten Telefonmanager um ein ein beeindruckendes Produkt, welches endlich Ordnung, Struktur und Effizienz in den Gesprächsalltag bringt.

Entgegen anderslautender Gerüchte plant Google offenbar, Voice vorerst weiterhin nur auf Einladung zugänglich zu machen. VoIP-Anbieter wie Skype müssen sich somit im Moment keine Sorgen machen, von Google in Bedrängnis gebracht zu werden. Langfristig aber ist Voice definitiv eine Bedrohung für alle Unternehmen, die im Markt der digitalen Telefonie tätig sind. Skype beispielsweise wäre daher gut beraten, sein Angebot noch stärker in die Richtung des “Unified Messagings” zu bewegen. Eine Browservariante könnte ein Anfang sein.

Ab wann Europäer Zugang zu Google Voice erhalten, ist bisher unklar.

[Update] Einladung [/Update]

You are invited to open a free Google Voice account. To accept this invitation and create your account, visit https://www.google.com/voice/inv/8FgkTBC1DmwVsMkmg7CZdzjwKI794e2403e8620227

If you haven't already heard about it, Google Voice is a free service that makes using your phone much better!

You can either use Google Voice with your existing mobile phone number and get:

- Voicemail like email, with automatic transcriptions sent via email and SMS

- Low cost international calls to the entire world

- Custom voicemail greetings based on who is calling

- One phone number that rings all your phones

- The ability to send and receive SMS messages via email

- Spam filter to block unwanted callers

We hope you enjoy Google Voice!

The Google Voice Team

Google Wave

Google Wave: die perfekte Welle?

Im Mai 2009 stellte Google der Welt den Kommunikationsdienst Wave vor: das Tool, das zukünftig die E-Mail ersetzen soll. Auf Einladung hin konnte man seit September 2009 am Testbetrieb teilnehmen. Seit Mai 2010 kann jeder Google Wave nutzen, und der Dienst bietet einige hochinteressante Funktionen.

Gemeinsam Ideen entwickeln

Jeder Teilnehmer einer Welle kann eigene Beiträge schreiben und fremde Beiträge bearbeiten. Die Änderungen werden für alle in Echtzeit sichtbar – man kann also live zusammenarbeiten, auch wenn die beteiligten Computerarbeitsplätze über die ganze Erde verteilt sind. Dabei kennt jeder Teilnehmer immer die aktuelle Version des Austauschs. Und wer bei einer Sitzung nicht live dabei sein konnte, erhält eine automatische Benachrichtigung, dass an der Welle gearbeitet wurde. Mithilfe eines Zeitstrahls kann man die bisherigen Beiträge in chronologischer Reihenfolge mitverfolgen und so nachvollziehen, welche Arbeitsschritte zum aktuellen Stand geführt haben.

Referenzmaterial anhängen

In der Welle können auch Dateien hinterlegt werden. Arbeitet man beispielsweise an einem Text oder einer Präsentation auf Basis einer Studie, kann das Ausgangsmaterial hier für alle Teilnehmer bereitgestellt werden. Für die optimale Nutzung sollte man allerdings der Versuchung widerstehen, Änderungen ins Dokument zu schreiben und die neue Version hochzuladen. Viel effektiver ist es, den Dokumenteninhalt in die Welle zu transportieren und dort direkt kooperativ zu bearbeiten.

Erweiterungen nutzen

Mit der gemeinsamen Arbeit an Texten ist die Leistungsfähigkeit jedoch nicht erschöpft. Zahlreiche Extensions von Drittanbietern liefern weitere Funktionen: von einem einfachen Ja-nein-Abstimmungstool über Karteneinbindung bis hin zu Online-Mindmapping und Video-Chats. Legt man die Extension-Vielfalt eines Webbrowsers als Maßstab an, sind hier noch viele intelligente Ergänzungen zu erwarten.

Der Wermutstropfen

Wo liegt der Haken? Aktuell wird ein Google-Account zur Nutzung von Google Wave benötigt, und alle Daten liegen auf Google-Servern. Für hochsensible Projekte ist das Tool daher noch nicht geeignet. Doch auch hier gibt es einen Silberstreif am Horizont: Die Freigabe der Software ist geplant, so dass Wave-Server bald auch in geschützten Netzwerken eingerichtet werden können.

Im Mai 2009 stellte Google der Welt den Kommunikationsdienst Wave vor: das Tool, das zukünftig die E-Mail ersetzen soll. Auf Einladung hin konnte man seit September 2009 am Testbetrieb teilnehmen. Seit Mai 2010 kann jeder Google Wave nutzen, und der Dienst bietet einige hochinteressante Funktionen.

Gemeinsam Ideen entwickeln

Jeder Teilnehmer einer Welle kann eigene Beiträge schreiben und fremde Beiträge bearbeiten. Die Änderungen werden für alle in Echtzeit sichtbar – man kann also live zusammenarbeiten, auch wenn die beteiligten Computerarbeitsplätze über die ganze Erde verteilt sind. Dabei kennt jeder Teilnehmer immer die aktuelle Version des Austauschs. Und wer bei einer Sitzung nicht live dabei sein konnte, erhält eine automatische Benachrichtigung, dass an der Welle gearbeitet wurde. Mithilfe eines Zeitstrahls kann man die bisherigen Beiträge in chronologischer Reihenfolge mitverfolgen und so nachvollziehen, welche Arbeitsschritte zum aktuellen Stand geführt haben.

Referenzmaterial anhängen

In der Welle können auch Dateien hinterlegt werden. Arbeitet man beispielsweise an einem Text oder einer Präsentation auf Basis einer Studie, kann das Ausgangsmaterial hier für alle Teilnehmer bereitgestellt werden. Für die optimale Nutzung sollte man allerdings der Versuchung widerstehen, Änderungen ins Dokument zu schreiben und die neue Version hochzuladen. Viel effektiver ist es, den Dokumenteninhalt in die Welle zu transportieren und dort direkt kooperativ zu bearbeiten.

Erweiterungen nutzen

Mit der gemeinsamen Arbeit an Texten ist die Leistungsfähigkeit jedoch nicht erschöpft. Zahlreiche Extensions von Drittanbietern liefern weitere Funktionen: von einem einfachen Ja-nein-Abstimmungstool über Karteneinbindung bis hin zu Online-Mindmapping und Video-Chats. Legt man die Extension-Vielfalt eines Webbrowsers als Maßstab an, sind hier noch viele intelligente Ergänzungen zu erwarten.

Der Wermutstropfen

Wo liegt der Haken? Aktuell wird ein Google-Account zur Nutzung von Google Wave benötigt, und alle Daten liegen auf Google-Servern. Für hochsensible Projekte ist das Tool daher noch nicht geeignet. Doch auch hier gibt es einen Silberstreif am Horizont: Die Freigabe der Software ist geplant, so dass Wave-Server bald auch in geschützten Netzwerken eingerichtet werden können.

Donnerstag, 10. Juni 2010

Neuigkeiten von Sysinternals für unsere Admins

Sysinternals veröffentlicht Autoruns 10

Wie heise-online berichtet hat Systernals ein Update für Autoruns heraus gebracht.

Das System-Tool Autoruns analysiert, welche Programme von Windows beim Hochfahren automatisch mitgestartet werden. Der Hersteller Sysinternals hat nun Version 10 des Programms veröffentlicht. Die wichtigste Neuerung: Autoruns prüft jetzt nicht mehr nur die gerade laufende Windows-Version, sondern auch Parallelinstallationen. Damit taugt das kostenlose Programm nun auch für den Einsatz auf Notfall-CDs mit Windows PE.

Autoruns läuft unter Windows XP, Vista und Windows 7 sowie unter allen aktuellen Server-Versionen seit 2003. Sysinternals, gegründet von Mark Russinovich und Bryce Cogswell, wurde vor einigen Jahren von Microsoft aufgekauft.

Wie heise-online berichtet hat Systernals ein Update für Autoruns heraus gebracht.

Das System-Tool Autoruns analysiert, welche Programme von Windows beim Hochfahren automatisch mitgestartet werden. Der Hersteller Sysinternals hat nun Version 10 des Programms veröffentlicht. Die wichtigste Neuerung: Autoruns prüft jetzt nicht mehr nur die gerade laufende Windows-Version, sondern auch Parallelinstallationen. Damit taugt das kostenlose Programm nun auch für den Einsatz auf Notfall-CDs mit Windows PE.

Autoruns läuft unter Windows XP, Vista und Windows 7 sowie unter allen aktuellen Server-Versionen seit 2003. Sysinternals, gegründet von Mark Russinovich und Bryce Cogswell, wurde vor einigen Jahren von Microsoft aufgekauft.

Montag, 17. Mai 2010

browzar - Der Browser, der keine Spuren hinterlässt

Ich habe gerade diesen Browser endeckt. So richtig weis ich noch nicht, was ich davon halten soll. Er beruht auf der IE Engine und implementiert sich wohl dort. Mit einer Größe von 222 kb ist da auch nichts anders möglich.

Auf der Page von bowzar wird unter anderem folgendes bekannt gegeben:

Auf der Page von bowzar wird unter anderem folgendes bekannt gegeben:

Suchen und surfen Sie im Web, ohne Spuren auf Ihrem Computer zu hinterlassen.

Browzar basiert auf der Internet Explorer Engine. Daher besteht das Programm nur aus einer kleinen Datei, die in wenigen Sekunden heruntergeladen werden kann. Wir haben es so aufgebaut, dass es auch als "Einweg-Browser" funktioniert; so entscheiden Sie selbst, ob Sie Browzar auf Ihrem PC behalten oder es immer nur dann downloaden, wenn Sie Ihre Privatsphäre schützen müssen. Sie brauchen es noch nicht einmal zu installieren: Bei Browzar klicken Sie und schon geht es los...- Kein Verlauf, keine gespeicherten Dateien oder Cookies

- Keine peinliche automatische Vervollständigung bei Eingabe von Suchbegriffen

- Keine Installation. Einfach auf ‘Run’ klicken und los geht's

- Keine Registrierung erforderlich

Buzz

Google Buzz ist ja jetzt schon einige Tage alt (es wurde Anfang Februar frei gegeben) und wenn es auch bei der Einführung einige mehr oder weniger schwere Pannen gab, benutze ich es gerne.

Es ist schnell und wie ich glaube leicht zu verstehen. Hier ist auch der Vorteil gegenüber Mitkonkurenten wie Facebook und Twitter.

Doch was ist Google Buzz überhaupt?

Der folgende Bericht stammt von "Ich im Netz"

Buzz erweitert den Google Mail-Dienst um Social-Community-Fähigkeiten und generiert jetzt – ähnlich wie Facebook und Co. – automatisch ein Social-Network-Profil. Mit Google Buzz könnt ihr nun zum Beispiel Updates, Fotos und Links freigeben, indem ihr unter anderem Inhalte aus Twitter, Picasa, Flickr und dem Google Reader importiert. Neue Posts und Kommentare werden dabei in Echtzeit angezeigt. Sprich, ihr müsst die Seite nicht extra aktualisieren, um neue Kommentare zu sehen. Wenn ihr etwas einstellt oder mithilfe von Google Buzz zu einem Post beitragt, werden Antworten auf diese Nachrichten in eurem Posteingang angezeigt.

Doch um Buzz zu verwenden, benötigt ihr ein öffentliches Google-Profil. Ein öffentliches Profil ist im Web sichtbar, das heißt, wenn Nutzer nach eurem Namen suchen, wird euer Profil angezeigt. Wenn ihr noch kein Profil oder bereits ein Google-Profil, das bisher jedoch nicht öffentlich ist, angelegt habt, werdet ihr zur Erstellung aufgefordert, sobald ihr Google Buzz verwendet. Wenn ihr euer Profil bearbeitet, überlegt euch genau, welche Informationen ihr wirklich von euch preisgeben wollt. Um Google Buzz überhaupt zu verwenden, ist nur die Angabe eures Namens nötig.

Ihr könnt zudem bestimmen, ob eine Liste der Personen, bei denen ihr mitlest, und die bei euch mitlesen in eurem Profil angezeigt werden soll. Wenn ihr bei einem Nutzer mitlest, bedeutet dies, dass ihr die Updates und Inhalte sehen könnt, die diese Person in Google Buzz freigibt.

Nachdem Buzz gerade am Anfang sehr in der Kritik stand, hat Google im Nachhinein noch einige Änderungen vorgenommen. Beispielsweise werden die Personen, mit denen ihr in Google Mail am häufigsten in E-Mail- und Chat-Kontakt steht, nicht mehr automatisch als eure Mitleser eingetragen, sondern Google Buzz macht nun Vorschläge für Personen, bei denen ihr vielleicht mitlesen möchtet.

Wenn ihr in eurem Google Mail-Konto auf Buzz klickt, seht ihr die Posts von Personen, bei denen ihr mitlest, sowie ein Feld, in dem ihr eure Updates einstellen könnt. Wenn ihr Buzz-Posts einstellt, könnt ihr für jeden einzelnen Post auswählen, ob er öffentlich oder privat sein soll. Öffentliche Posts werden für alle eurer Mitleser angezeigt und erscheinen in eurem Google-Profil, während private Posts nur für die von euch ausgewählten Personen angezeigt werden.

Wenn euch Google Buzz nicht gefällt, könnt ihr es natürlich in euren Google Mail-Einstellungen deaktivieren. Klickt oben rechts in Google Mail auf „Einstellungen“ und klickt dann auf die Registerkarte „Buzz“. Im Abschnitt „Google Buzz-Optionen“ seht ihr die Optionen für das Deaktivieren von Google Buzz. Klickt unbedingt auf „Änderungen speichern“, nachdem ihr eure Auswahl getroffen habt. Nun können eure Mitleser keine weiteren Informationen sehen, die ihr in eurem Google-Profil öffentlich macht.

Übrigens: Google hat Buzz zum Google Dashboard hinzugefügt, sodass ihr die von euch freigegebenen Informationen auf einen Blick sehen und eure persönlichen Einstellungen steuern könnt.

Es ist schnell und wie ich glaube leicht zu verstehen. Hier ist auch der Vorteil gegenüber Mitkonkurenten wie Facebook und Twitter.

Doch was ist Google Buzz überhaupt?

Der folgende Bericht stammt von "Ich im Netz"

Buzz erweitert den Google Mail-Dienst um Social-Community-Fähigkeiten und generiert jetzt – ähnlich wie Facebook und Co. – automatisch ein Social-Network-Profil. Mit Google Buzz könnt ihr nun zum Beispiel Updates, Fotos und Links freigeben, indem ihr unter anderem Inhalte aus Twitter, Picasa, Flickr und dem Google Reader importiert. Neue Posts und Kommentare werden dabei in Echtzeit angezeigt. Sprich, ihr müsst die Seite nicht extra aktualisieren, um neue Kommentare zu sehen. Wenn ihr etwas einstellt oder mithilfe von Google Buzz zu einem Post beitragt, werden Antworten auf diese Nachrichten in eurem Posteingang angezeigt.

Doch um Buzz zu verwenden, benötigt ihr ein öffentliches Google-Profil. Ein öffentliches Profil ist im Web sichtbar, das heißt, wenn Nutzer nach eurem Namen suchen, wird euer Profil angezeigt. Wenn ihr noch kein Profil oder bereits ein Google-Profil, das bisher jedoch nicht öffentlich ist, angelegt habt, werdet ihr zur Erstellung aufgefordert, sobald ihr Google Buzz verwendet. Wenn ihr euer Profil bearbeitet, überlegt euch genau, welche Informationen ihr wirklich von euch preisgeben wollt. Um Google Buzz überhaupt zu verwenden, ist nur die Angabe eures Namens nötig.

Ihr könnt zudem bestimmen, ob eine Liste der Personen, bei denen ihr mitlest, und die bei euch mitlesen in eurem Profil angezeigt werden soll. Wenn ihr bei einem Nutzer mitlest, bedeutet dies, dass ihr die Updates und Inhalte sehen könnt, die diese Person in Google Buzz freigibt.

Nachdem Buzz gerade am Anfang sehr in der Kritik stand, hat Google im Nachhinein noch einige Änderungen vorgenommen. Beispielsweise werden die Personen, mit denen ihr in Google Mail am häufigsten in E-Mail- und Chat-Kontakt steht, nicht mehr automatisch als eure Mitleser eingetragen, sondern Google Buzz macht nun Vorschläge für Personen, bei denen ihr vielleicht mitlesen möchtet.

Wenn ihr in eurem Google Mail-Konto auf Buzz klickt, seht ihr die Posts von Personen, bei denen ihr mitlest, sowie ein Feld, in dem ihr eure Updates einstellen könnt. Wenn ihr Buzz-Posts einstellt, könnt ihr für jeden einzelnen Post auswählen, ob er öffentlich oder privat sein soll. Öffentliche Posts werden für alle eurer Mitleser angezeigt und erscheinen in eurem Google-Profil, während private Posts nur für die von euch ausgewählten Personen angezeigt werden.

Wenn euch Google Buzz nicht gefällt, könnt ihr es natürlich in euren Google Mail-Einstellungen deaktivieren. Klickt oben rechts in Google Mail auf „Einstellungen“ und klickt dann auf die Registerkarte „Buzz“. Im Abschnitt „Google Buzz-Optionen“ seht ihr die Optionen für das Deaktivieren von Google Buzz. Klickt unbedingt auf „Änderungen speichern“, nachdem ihr eure Auswahl getroffen habt. Nun können eure Mitleser keine weiteren Informationen sehen, die ihr in eurem Google-Profil öffentlich macht.

Übrigens: Google hat Buzz zum Google Dashboard hinzugefügt, sodass ihr die von euch freigegebenen Informationen auf einen Blick sehen und eure persönlichen Einstellungen steuern könnt.

Weitere Informationen findet ihr hier:

- mail.google.com: Google-Mail-Hilfe

- stern.de: Google Buzz – So funktioniert Googles soziales Netz

- spiegel.de: Schnatterdienst Buzz – Google gesteht schwere Patzer ein

- stern.de: Google Buzz: Eine Woche Prügel

- Google Dashboard: Die Datenzentrale

- Google erweitert Location Based Service Latitude

- Echtzeit-Web: Warum 2010 alles ganz schnell geht

Microsoft Maleware Protection Center

Microsoft pflegt eine gute Seite, auf der über aktuelle Bedrohungen berichtet wird.

Dieses Maleware Protection Center ist zwar auf Englisch, aber sehr übersichtlich. Unter anderem werden dort die einzelnen Vieren analysiert und erklärt.

Dieses Maleware Protection Center ist zwar auf Englisch, aber sehr übersichtlich. Unter anderem werden dort die einzelnen Vieren analysiert und erklärt.

Montag, 3. Mai 2010

Basic Flashback: 2010 – das Jahr, in dem die Alten zurückschlugen

Hallo, ich bin durch Zufall auf diesen Text von Jürgen Vielmeier gestoßen.

Danke an den BasicThinkingBlog für den Bericht.

Da ich auch zu dieser Alters Klasse gehöre, hat mich der Beitrag einfach umgehauen. Auch wenn leicht fiktiv wirkt, trifft er doch genau ins Schwarze.

Aus diesem Grund habe ich den Text unkommentiert übernommen!

Thaddeus Albrecht saß im Schaukelstuhl auf seiner Veranda und schnippte mit dem Finger durch das Neueste vom Tage. Er überflog die Meldungen im Wirtschaftsteil, als er plötzlich inne hielt. „Insolvenz“ stand dort geschrieben, und als Albrecht den kurzen Text zu Ende gelesen hatte, lehnte er sich zurück. Er zog am Strohhalm seines Longdrinks und versuchte sich daran zu erinnern, wie alles angefangen hatte, damals im Jahr 2010.

Albrecht war gerade 55 geworden und damit der Älteste in seiner Firma, der Ferros AG. Er hatte viele Leute gehen und kommen sehen. Seit ein neuer Investor die Firma übernommen hatte, mehr Leute gehen und immer Jüngere kommen. Viele blieben nur für die Dauer ihres sechsmonatigen Praktikums und waren in ihrer Unerfahrenheit auf die Hilfe der Älteren angewiesen. Ferros schien das aber nicht zu interessieren, und so wurde Albrecht eines Tages ins Zimmer des neuen Geschäftsvorstands Bernard Matthew gerufen.

Mache man sich nichts vor, hatte dieser gesagt. Ferros stehe vor strukturellen Umwälzungen. Dringend notwendige, um auf den sich rasant verändernden globalen Märkten überhaupt noch eine Chance zu haben. Und seine Investoren, ja nun, die würden ungeduldig. Wirtschaftskrise hin oder her: 26 Prozent Rendite seien das Ziel. Ob das machbar sei, hatte man ihn, Matthew, auf der Hauptversammlung gefragt. Ja sicher, habe er geantwortet. Er habe das noch immer geschafft. Luxuszuwendungen wie Kantinenzuschuss, kostenlose Parkplätze und Urlaubsgeld – wo sonst gäb’s die schon – müssten dann nun einmal gestrichen werden. Weil die Zeiten hart seien, müsse man wohl bald Kurzarbeit anmelden und sparen, wo es nur ginge.

Zu alt und nicht mehr gefragt

Albrecht hatte keine Wahl und unterschrieb den Auflösungsvertrag, den ihn Matthew vorlegte. Ein halbes Jahresgehalt gab es als Abfindung, und einen Handschlag von Matthew zum Abschied. Die Ferros AG entließ in jenen Monaten ein Drittel ihrer Beschäftigten und ersetzte viele Stellen durch Zeitarbeiter. Vor allem ältere Mitarbeiter traf es. „Tut uns ja Leid“, argumentierte Matthew vor der Lokalpresse. „Aber Menschen über 50 halten im global geforderten Arbeitstempo nicht mehr Schritt.“ Manche Projekte würden halt 14 Stunden Arbeit am Tag verlangen und dazu wären gerade Ältere nicht mehr in der Lage.

Für Thaddeus Albrecht bedeutete das den üblichen Spießrutenlauf durch die Instanzen. Nach einem Jahr vergeblicher Suche war er müde geworden. Mehr als 150 Bewerbungen hatte er verfasst, und wenn überhaupt Antworten kamen, dann lobte man in der Regel seine Überqualifikation. Ein halbes Jahr lang würde das Arbeitslosengeld noch reichen, dann käme Hartz IV. Albrechts Frau verdiente mit ihrer halben Stelle als Verkäuferin in einem Supermarkt inzwischen besser als er. Sein Sohn empfahl ihm, sich über das Internet zu bewerben. “Puh, Internet”, dachte Albrecht. Das war doch dieses Ding mit den Viren und Hackern. Zu kompliziert, und überhaupt: zu gefährlich.

Albrecht fühlte sich aufs Abstellgleis geschoben. In diese Gesellschaft passte er nicht, das war ihm jetzt klar. Er fühlte sich alt und nutzlos, hörte auf, Bewerbungen zu schreiben und setzte sich lieber in seinen Lehnstuhl, las Groschenromane, ließ dabei den Fernseher laufen und hoffte darauf, irgendwann einfach einzuschlafen und nicht mehr aufzuwachen.

Es klingelt

Da klingelte es eines Morgens an der Tür, durchdringend, immer wieder. Albrecht fluchte, erhob sich schließlich doch und schlurfte zur Tür. Der Besucher war bereits gegangen, aber hatte ein Päckchen dagelassen. Ich hab doch nichts bestellt, dachte Albrecht. TESTGERÄT stand in großen Lettern auf der Box, ein Absender nicht.

Zwei Tage lang ließ Albrecht das Päckchen ungeöffnet auf dem Wohnzimmertisch liegen. Dann gewann doch die Neugier und er riss den Karton auf. Eine etwa 30 Zentimeter lange Glasscheibe lag darin. Weiter nichts. Nur ein kleiner Zettel: „… haben wir Ihre Adresse von der Agentur für Arbeit … würden wir uns freuen, wenn Sie unsere Neuentwicklung ausprobieren. Fahren Sie mit dem Zeigefinger über die Scheibe und lassen Sie sich überraschen!“

Es dauerte weitere zwei Tage, bis Albrechts Neugier ihn endlich dazu brachte, die Scheibe in die Hand zu nehmen. Mit dem Finger fuhr er über das Glas, wie der Zettel es gefordert hatte. Albrecht ließ sie vor Erstaunen fast fallen: In der Scheibe erschienen bunte Grafiken und Bildchen. Auf den zweiten Blick wurde ihm klar, dass es Nachrichten waren. Das aktuelle Wetter seines Wohnorts wurde in einem Feld angezeigt, ein weckerartiges Symbol zeigte Datum und Uhrzeit an, ein Feld listete Lokalnachrichten als Schlagzeilen auf. „Und jetzt?“, dachte Albrecht. In großer Schrift stand auf der Scheibe, die offenbar eine Art Touchscreen war: Tippen Sie auf ein Feld, um es zu vergrößern, ziehen Sie es mit einem Finger, um es zu verschieben.

Nichts mehr als ein Stück Glas

Tippte Albrecht auf ein Feld, poppte es auf, tippte er noch einmal darauf, ging es wieder zu. Das machte Spaß, dachte er. Ein Feld sah wie eine Art Textverarbeitung aus, die Albrecht noch von der Arbeit kannte. Tippte er darauf, öffnete sich tatsächlich ein MS-Word-ähnliches Programm und eine Tastatur wurden eingeblendet. Der Hauch eines Lächelns ging über Albrechts Gesicht.

Als Albrechts Frau am späten Nachmittag von der Arbeit wiederkam, saß ihr Mann wie ein kleiner Junge auf dem Wohnzimmerstuhl und tippte wie verrückt auf einer Glasscheibe herum. Als er sie bemerkte, strahlte er und hielt sie ihr vor Freude entgegen. Vor lauter Staunen ließ seine Frau die Einkaufstasche fallen. „Thaddeus, was um Himmels Willen…?“. Sie stand ungläubig da. So fröhlich hatte sie ihren Mann seit Jahren nicht gesehen.

Von da an verbrachte Albrecht ganze Tage mit der Scheibe. Er las die Nachrichten, spielte Spiele und musizierte auf virtuellen Instrumenten, fand ein Programm, das ihn mit anderen Leuten vernetzte. Mit anderen Menschen über 50 kam er dort in Kontakt. Menschen, denen es ähnlich ging wie ihm. Sie fühlten sich nutzlos, zu nichts mehr gebraucht und hätten doch so gerne noch gearbeitet. Ob sie auch so eine Glasscheibe in der Post gehabt hätten, fragte Albrecht herum. Einige bejahten. Das sei ein nettes Geschenk gewesen. Aber was das ganze bloß sollte, und ob der edle Spender es wiederhaben wolle?

Albrecht war das egal. Es begann, seinen kompletten Tagesablauf mit der Wunderscheibe zu organisieren. Er benutzte den integrierten Kalender, verfasste Briefe und verschickte sie sogleich elektronisch per Knopfdruck über eine Adresse, die die Scheibe für ihn herausgesucht hatte. Die Suchmaschine des Geräts half ihm, sich über Wirtschaft und das Finanzsystem zu informieren. Mit neuen Freunden, die er im Chat kennenlernte, blieb er in Kontakt. Seine Frau freute sich, dass er von Tag zu Tag immer mehr aufblühte. „Ich hab da eine Idee“, sagte er eines Morgens zu ihr.

Ein Jahr später lachte niemand mehr

„Nun“, sagte der Bankangestellte und musterte ihn kurz. „Nun“, wiederholte er, nervös mit seinem Kugelschreiber spielend. „Dass Sie Erfahrung haben, will ich angesichts Ihres Alters gar nicht bestreiten. Was aber Ihre Kreditwürdigkeit betrifft. Nun ja…“ Es war das zehnte Gespräch, das Albrecht wegen dieser Idee führte, einer Geschäftsidee. Alle Banken, bei denen er sich bisher vorstellte, hatten sie nicht finanzieren wollen. Dieses war die letzte, bei der er es noch versuchen konnte. Er hatte extra seinen ältesten Sohn mitgenommen, um überzeugender zu wirken. „Schauen Sie“, unterbrach Albrecht den Sachbearbeiter. „Alles, was ich von Ihnen möchte, ist eine Anschubfinanzierung. Der Staat zahlt die Hälfte, meine Wohnung dient Ihnen als Sicherheit und in einem Jahr beginnt schon die Tilgung des Kredits. Es geht nur um ein paar Tausend.“

Der Sachbearbeiter verdrehte die Augen, wiegte den Kopf erst nach links, dann nach rechts. „Also gut. Was soll’s. Versuchen Sie’s!“ Er stand auf und schüttelte Albrecht die Hand. Endlich. Albrecht gründete eine Agentur, die Menschen über 50 als Berater in Unternehmen schickt. Als sein erstes Büro diente – wie klassisch – die Garage seiner Wohnung. Ein Interview mit ihm erschien in der lokalen Tageszeitung. Ein ganzer Reigen von Leserbriefen kommentierte die Idee sarkastisch.

Als Albrechts Agentur fünf Monate später 40 Fachkräfte vermittelte, lachte niemand mehr. Die freien Kräfte waren auf einmal gefragt und erhielten ein stattliches Gehalt. Bei den Firmen der Region sprach sich die Kompetenz der Fachleute wie ein Lauffeuer herum. Ganz neue Käuferschichten ließen sich damit erschließen, warb Albrechts Agentur. Es war sonderbar, wunderte er sich. Sobald er die Mitarbeiter „Consultants“ nannte, waren die Kunden plötzlich bereit, tausend Euro und mehr für Ihre Arbeit am Tag zu bezahlen.

Die Agentur expandierte bundesweit. Über Wochenendseminare schulte Albrechts Firma neues Personal für die wichtigsten Aufgaben. Dann schwärmte die Rentnerarmee aus. Sie unterwiesen die Forschungs- und Entwicklungs-Abteilungen darin, wie man Produkte kundenfreundlicher und barrierefrei erstellen konnte. Das Personal war hochmotiviert und erarbeitete sich schnell einen vortrefflichen Ruf. Albrecht brauchte keine Anfrage eines möglichen Kunden abzulehen – der Pool neuer möglicher Consultants war praktisch unerschöpflich. Nur wenn Unternehmen anfragten, die Albrecht seinerzeit als „überqualifiziert“ abgelehnt hatten, hatte er plötzlich unglaublich viel zu tun und war auf Monate hin ausgebucht.

Senior Consultants überall

Fünf Jahre später war aus der kleinen Garagenfirma ein Großunternehmen geworden. Solide geführt, aus eigener Hand und Marktführer in Europa. Zehn Jahre später war Albrechts Unternehmen Weltmarktführer, 10.000 gut bezahlte Senior Consultants (im wahrsten Sinne des Wortes) arbeiteten für ihn alleine in Deutschland. Und auch in diesem Land hatte sich etwas geändert. Technik war nicht länger etwas für verspielte Männer zwischen 20 und 40, sondern für jedermann. Alte Menschen saßen surfend im Café und posteten Statusupdates, organisierten Barcamps und waren vielfach die ersten in der Schlange, wenn ein neues Hightechprodukt in die Regale kam. Albrecht selbst hätte genug Geld verdienen können, um mehrfacher Multimillionär zu werden. Er begnügte sich mit einem kleinen Landhaus in Italien, das er bald mit seiner Frau bezog.

Wer ihm damals die Glasplatte zugeschickt hatte, weiß Albrecht bis heute nicht. Dass derjenige die Zeichen der Zeit erkannt hatte, scheint gewiss. Dass er damit ahnte, welche Revolution er heraufbeschwören würde, bestimmt nicht.

Fünfzehn Jahre nach der sanften Revolution, die er selbst ausgelöst hatte, übergab Albrecht seine Firma – ganz klassisch – seinem ältesten Sohn. Für ihn war es jetzt, mit 70, dann wirklich genug der harten Arbeit. Er würde der Technik weiterhin aufgeschlossen gegenüber stehen, so viel war klar. So wie für die Weiterentwicklung der Glasplatte von damals, die er nun in seinem Landhaus in Italien benutze, um sich auf dem Laufenden zu halten: ein kleines Gerät, das Neuigkeiten auf jede beliebige Oberfläche projiziert. Es tastet die Gesten des Anwenders ab und lässt sich gänzlich freihändig bedienen.

Die Wirtschaftsnachrichten interessierten Albrecht stets am meisten und so las er an diesem Morgen die Meldung „Insolvenz: Ferros AG wird zerschlagen“. Weiter im Text hieß es: „Die Firma klagte schon länger über ausbleibende Verkaufszahlen. Zuletzt waren Umsatz und Vorsteuergewinn drastisch eingebrochen. Analysten gehen davon aus, dass Ferros den boomenden Markt der kaufkräftigen, älteren Kunden zu lange ignoriert hat.“

Ein Lächeln ging über Albrechts Gesicht. Manchmal schien es ihm, als sei das alles nur ein Traum gewesen.

(Jürgen Vielmeier / Bilder: Senior Expert Service)

Danke an den BasicThinkingBlog für den Bericht.

Da ich auch zu dieser Alters Klasse gehöre, hat mich der Beitrag einfach umgehauen. Auch wenn leicht fiktiv wirkt, trifft er doch genau ins Schwarze.

Aus diesem Grund habe ich den Text unkommentiert übernommen!

Thaddeus Albrecht saß im Schaukelstuhl auf seiner Veranda und schnippte mit dem Finger durch das Neueste vom Tage. Er überflog die Meldungen im Wirtschaftsteil, als er plötzlich inne hielt. „Insolvenz“ stand dort geschrieben, und als Albrecht den kurzen Text zu Ende gelesen hatte, lehnte er sich zurück. Er zog am Strohhalm seines Longdrinks und versuchte sich daran zu erinnern, wie alles angefangen hatte, damals im Jahr 2010.

Albrecht war gerade 55 geworden und damit der Älteste in seiner Firma, der Ferros AG. Er hatte viele Leute gehen und kommen sehen. Seit ein neuer Investor die Firma übernommen hatte, mehr Leute gehen und immer Jüngere kommen. Viele blieben nur für die Dauer ihres sechsmonatigen Praktikums und waren in ihrer Unerfahrenheit auf die Hilfe der Älteren angewiesen. Ferros schien das aber nicht zu interessieren, und so wurde Albrecht eines Tages ins Zimmer des neuen Geschäftsvorstands Bernard Matthew gerufen.

Mache man sich nichts vor, hatte dieser gesagt. Ferros stehe vor strukturellen Umwälzungen. Dringend notwendige, um auf den sich rasant verändernden globalen Märkten überhaupt noch eine Chance zu haben. Und seine Investoren, ja nun, die würden ungeduldig. Wirtschaftskrise hin oder her: 26 Prozent Rendite seien das Ziel. Ob das machbar sei, hatte man ihn, Matthew, auf der Hauptversammlung gefragt. Ja sicher, habe er geantwortet. Er habe das noch immer geschafft. Luxuszuwendungen wie Kantinenzuschuss, kostenlose Parkplätze und Urlaubsgeld – wo sonst gäb’s die schon – müssten dann nun einmal gestrichen werden. Weil die Zeiten hart seien, müsse man wohl bald Kurzarbeit anmelden und sparen, wo es nur ginge.

Zu alt und nicht mehr gefragt

Albrecht hatte keine Wahl und unterschrieb den Auflösungsvertrag, den ihn Matthew vorlegte. Ein halbes Jahresgehalt gab es als Abfindung, und einen Handschlag von Matthew zum Abschied. Die Ferros AG entließ in jenen Monaten ein Drittel ihrer Beschäftigten und ersetzte viele Stellen durch Zeitarbeiter. Vor allem ältere Mitarbeiter traf es. „Tut uns ja Leid“, argumentierte Matthew vor der Lokalpresse. „Aber Menschen über 50 halten im global geforderten Arbeitstempo nicht mehr Schritt.“ Manche Projekte würden halt 14 Stunden Arbeit am Tag verlangen und dazu wären gerade Ältere nicht mehr in der Lage.